La cyberdéfense, c'est l'art de gagner du temps

En tant que défenseur, notre objectif est ainsi de gagner du temps, en ralentissant l'attaquant (via la défense en profondeur), en l'identifiant le plus en amont possible (avec le dispositif de détection), et en allant plus vite que lui (en phase de réponse).

Publié le 22/02/2024 par Stefan THIBAULT

Defense Stratégie

2 min de lecture

Lorsqu’on mesure la probabilité d’une attaque dans une analyse de risques, on prend souvent en compte les moyens à disposition de l’attaquant envisagé. Par ailleurs, l’impact est mesuré comme le préjudice maximal en cas de réalisation totale d’un scénario redouté.

Mais en creusant ces concepts, on peut voir que le facteur temps est une composante essentielle de toutes ces métriques :

- un attaquant avec beaucoup de moyens est surtout un attaquant qui a du temps (pour rechercher des vulnérabilités, développer des outils et pour réaliser pas à pas et discrètement son intrusion sans retour sur investissement rapide),

- l’impact final d’une attaque dépend directement du temps de liberté laissé à l’attaquant pour s’introduire plus profondément dans un système d’information - et donc atteindre une cible plus critique - ou pour en sortir de l’information.

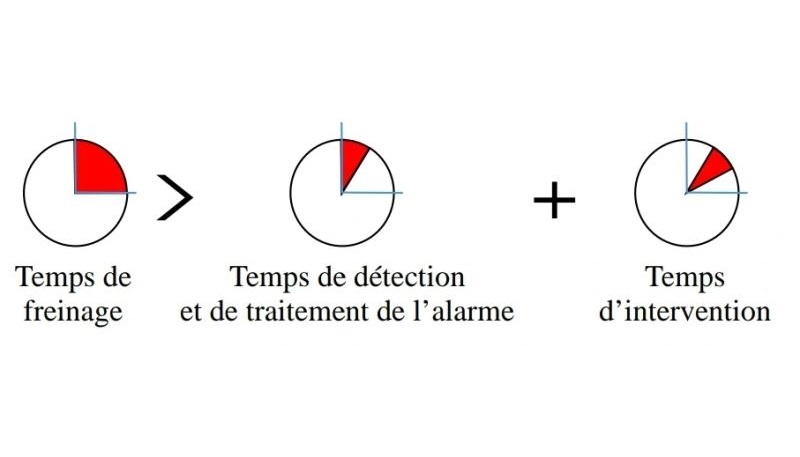

En tant que défenseur, notre objectif est ainsi de gagner du temps, en ralentissant l’attaquant (via la défense en profondeur), en l’identifiant le plus en amont possible (avec le dispositif de détection), et en allant plus vite que lui (en phase de réponse).

Soit on atteint une limite de moyens de l’attaquant, qui se détourne vers une victime plus faible, soit on fait en sorte que l’attaque dure et contienne plus d’actions observables, augmentant automatiquement la probabilité de détection. C’est une logique d’ailleurs bien connue dans le monde de la sécurité physique, les dispositifs de protection étant normés sur leur temps de résistance à l’effraction.

Dans un contexte où l’automatisation (et l’IA) fait gagner du temps des deux côtés (la plupart des outils offensifs ne sont que des ordonnancements ou vulgarisations de tâches individuelles déjà connues), l’utilisation de la métrique temps est un moyen sous-utilisé pour éclairer nos choix de mesures de défense : nous devons favoriser celles qui permettent de détecter plus tôt ou qui augmentent davantage la durée nécessaire à l’attaquant pour atteindre ses objectifs.

Si on applique ce critère d’analyse sur quelques exemples, on peut par exemple se rendre compte que :

- les durées moyennes de traitement d’une alerte phishing envoyée par un utilisateur attentif sont souvent trop longues pour éviter une fuite de données (si d’autres victimes ont eu des jetons de sessions volés pour des services exposés sur Internet),

- la sécurité par l’obscurité sur un périmètre interne (utilisation de configurations différentes des défauts, réduction d’accès en lecture…) peut, si elle est associée de manière cohérente à des règles de détection, et contrairement à l’avis dominant, avoir un intérêt.

Source illustration : annexe 30 de l’IGI 1300